Hezky pěkně od začátku

Nejprve se pojďme seznámit s pojmem kryptografie. Kryptografie je nauka o metodách utajování smyslu zpráv, a to převodem do podoby, která je čitelná jen se speciální znalostí nebo technologií. Z toho vyplývá, že naše kniha bude pojednávat o využívání kryptografie.

Kniha je řazena do několika kapitol, z nichž se každá zabývá daným tématem, které je právě s šifrováním pevně spojeno.

V první kapitole se seznámíme se základy samotného vědního oboru. Autor zde vysvětluje potřebné základní pojmy, které jsou nutné znát pro pochopení významu a funkčnosti kryptografie. Dozvíte se zde o kryptografických systémech, pochopíte teorii utajení a význam matematiky. Srozumitelnou formou podaný text doplňují obrázky grafů a schémat k probíranému tématu. Tato kombinace je natolik dobře vyvážena, že základům kryptografie porozumí každý.

Vše je jen matematika

No, další lekce už taková legrace není, ale autor nadále pokračuje v nasazeném stylu popisů a vysvětlení, nicméně pro pochopení kryptografických funkcí a generátorů je již zapotřebí určitá znalost vysokoškolské matematiky. Pokud si tedy do této chvíle někdo myslel, že si přečte tuto knihu a stane se odborníkem – musím ho zklamat. Bez matematických znalostí můžete pochopit základní princip, ale to je vše.

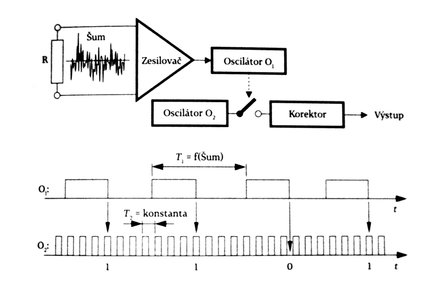

Vraťme se ještě na chvilku k druhé kapitole – její součástí je podkapitola pojednávající o generátorech binárních posloupností. Vracím se k této části záměrně, jelikož je to první kapitola pojednávající o skutečných zařízeních a i zde naleznete praktický obrázek zobrazující příklad konstrukce a funkce generátoru posloupnosti.

Schéma generátoru náhodné posloupnosti v procesorech Intel Pentium III

Schéma generátoru náhodné posloupnosti v procesorech Intel Pentium III

Třetí kapitola knihy se tak trochu vrací k teorii a dovíte se zde mnoho důležitých informací o symetrických kryptosystémech. Nejdelší část autor věnoval blokovým šifrám, ale nezapomněl ani na proudové šifry a nedílnou součást šifrování – autentizaci.

Poznámka autora: Autentizace je v informatice ověření identity uživatele služeb nebo původce zprávy.

Zde autor vysvětluje důvod využití autentizace symetrickými kryptosystémy – a to připojením dodatečných dat za účelem ověření pravosti přijaté zprávy.

V duchu důležité a nezbytné teorie pokračují následující dvě kapitoly a to asymetrické kryptosystémy a správa klíčů. Po prostudování těchto kapitol již budete vědět, jaké druhy klíčů se v kryptografii využívají, co to vlastně klíče jsou a k čemu slouží, jaký je životní cyklus klíčů a jak jsou klíče transportovány mezi komunikujícími stranami. Dovíte se o tom, že existují střediska přenosů klíčů a získáte potřebné informace pro pochopení digitálních certifikátů.

A tohle všichni známe...

Následující kapitola pojednává využívání kryptografie v komunikačních systémech. Přítomnost této kapitoly je více než samozřejmá, jelikož právě v těchto systémech je kryptografie nejvíce používaná, a tak se vlastně jedná o takové volné pokračování předchozích částí učebnice. Teoretické znalosti jsou zde velice dobře kombinovány s příklady opravdových zařízení, jako jsou například telefonní sítě GSM nebo zabezpečení počítačových sítí.

Komplexní kryptografické zabezpečení počítačových sítí

Komplexní kryptografické zabezpečení počítačových sítí

V závěrečné kapitole této knihy se dovíte o dalších možnostech využití šifrování, jako je například ochrana obsahu disků DVD, HD DVD a Blu-Ray disků, využití v platebních protokolech.

Občas trochu dřina, ale konec je tu

Závěr knihy nás tedy přivedl i k závěru tohoto článku, a jak jsem slíbil na začátku, podívám se na knihu jako neodborník (koneckonců to také jsem).

Forma, jakou je publikace napsaná, je velice srozumitelná a dává dobrý přehled o problematice. Asi jen těžko pochopíte všechny souvislosti, matematické výpočty, převody a údaje – to je opravdu speciální záležitost daného oboru, a pokud ho nestudujete…

Nicméně přehled problematiky šifrování získá každý, kdo si tuto knihu přečte a bude mít o toto téma zájem. A pokud jste student v oboru, bude vám nenahraditelným zdrojem informací, a dovoluji si napsat – snad i povinnou četbou.

Název: Aplikovaná kryptografie

Autor: Karel Burda

ISBN/EAN: 9788021446120

Počet stran: 255

Formát: 160×230 mm, brožovaná

Nakladatelství: VUTIUM (Vysoké učení technické v Brně)