NAT, maškaráda

Často řešeným problémem je připojení nějaké sítě k internetu přes jedinou veřejnou IP adresu. To se řeší přes jednu z forem NAT (překlad síťových adres), přesněji PAT (překlad adres na porty), které se říká IP maškaráda. Jde o to, že se odchozím vnitřním adresám (z vyhrazeného rozsahu) a portům přiřazují vnější porty, takže lze pakety přicházejí zvenčí směrovat na správné vnitřní adresy a porty. Tuto funkci může zajistit Netfilter v jádře, ale musí se mu říct, že to má dělat.

V programu YaST2 se to nastaví velmi jednoduše - stačí v sekci Maškaráda zaškrtnout Maškarádovat sítě a je hotovo. Tím se vytvoří příslušné pravidlo, které zapne výše popsaný mechanismus. Lze to samozřejmě použít i v případě, že jsou ve vnitřní síti veřejné adresy, ty ale pak nebudou zvenku přístupné a nebudou navenek využívány ani jako zdrojové adresy (použije se adresa maškarády).

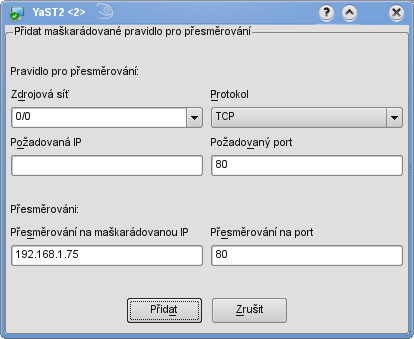

Občas je potřeba udělat do maškarády "díru", skrz kterou se umožní přístup zvenku, ať už na adresu z vyhrazeného rozsahu nebo na skrytou veřejnou adresu. K tomu slouží celý seznam pro přesměrování požadavků. Tlačítkem Přidat lze vytvořit pravidlo, které vnější adresu a port nasměruje na nějakou vnitřní adresu a port, a to případně ještě v závislosti na zdrojové adrese - viz obrázek.

Přesměrování portu přes IP maškarádu

Přesměrování portu přes IP maškarádu

Toto pravidlo říká, že se TCP port 80 (bez omezení zdroje a bez konkrétní cílové adresy) přesměruje na port 80 na adrese 192.168.1.75. Takto si lze přesměrovat provoz na různé servery uvnitř sítě, přestože je jen jedna veřejná IP adresa. Jak dané pravidlo vypadá v seznamu, vidíte na prvním obrázku o maškarádě.

Všesměrové vysílání (broadcast)

Pro funkčnost některých služeb je potřeba mít správně nastaveno šíření všesměrově vysílaných paketů (tzv. broadcast). Tyto pakety mají cílovou adresu 255.255.255.255 a využívají je některé služby zejména ke zjišťování neznámých počítačů, protože se na ně nemohou obracet adresně. Typickým příkladem je SLP, ale například také SMB používá všesměrové vysílání. Pakety tohoto typu se běžně šíří jen ke směrovači a ten s nimi pak musí nějak naložit, a o to tu teď právě jde.

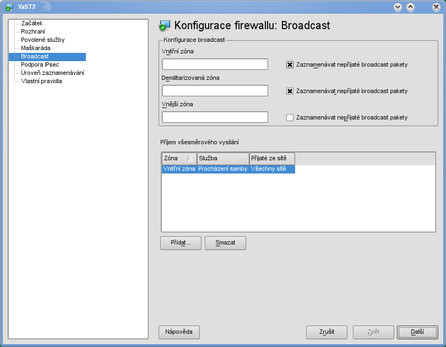

V sekci Broadcast lze určit, pro které služby mohou pakety přicházet z určitých zón. Obvykle se takto nastavuje jen vnitřní zóna. Některé předpřipravené služby si mohou při svém povolení automaticky přidat broadcastové porty do seznamu (není to zde vidět, ale funguje to), jinak je potřeba to udělat ručně. Ve skupině Konfigurace broadcast se prostě do pole pro danou zónu přidá seznam portů (nebo jejich rozsahů, meze se oddělují dvojtečkou) oddělených mezerou. Zaškrtávátkem vpravo lze zapnout záznam nepřijatých (blokovaných) paketů pro případnou pozdější analýzu.

Všesměrové vysílání (broadcast)

Všesměrové vysílání (broadcast)

Dále lze nakonfigurovat příjem odpovědí na všesměrové vysílání. K tomu slouží tabulka dole (pozor, český popis je chybný). Tlačítkem Přidat lze určit, z jaké zóny a ze kterých konkrétních sítí budou odpovědi přijímány.

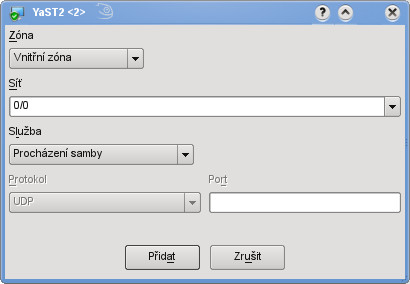

Přidání pravidla pro příjem odpovědi na všesměrové vysílání

Přidání pravidla pro příjem odpovědi na všesměrové vysílání

IPsec, záznam

Technologie IPsec umožňuje šifrovat jednotlivé přenášené pakety na úrovni protokolu IP (čili se to týká všech vrstev, které jsou nad ním). Její použití by se zapínalo v sekci IPsec, jenže nezapíná. Podpora v programu YaST2 totiž ještě není doimplementovaná (přestože dávné verze programu YaST ji obsahovaly), takže je příslušné zaškrtávátko zašedlé a v příští verzi balíčku by mělo dokonce zcela zmizet. Kdo chce IPsec používat, musí si bohužel všechno nastavit ručně (samotná podpora IPsec včetně potřebných nástrojů je v openSUSE k dispozici, dokonce ve dvou variantách).

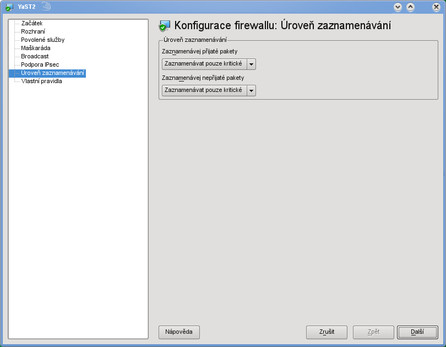

Další sekcí je Úroveň zaznamenávání. Tam lze definovat, jaké přijaté a nepřijaté (blokované) pakety se budou zaznamenávat. Možností je nezaznamenávat žádné, zaznamenávat jen kritické nebo zaznamenávat všechny.

Co se rozumí těmi "kritickými pakety"? Jsou to pakety, které nepatří k žádnému známému spojení (aniž by spojení zahajovaly), a dále pakety s příznakem FIN (uzavírání spojení), SYN (zahajování spojení) a RST (přerušení spojení) a s kombinací ACK+SYN (potvrzení požadavku na zahájení spojení). Zaznamenávají se také pakety typu multicast a pakety, které nevyhoví žádnému explicitnímu pravidlu. Ve všech případech se ale zaznamenají maximálně 3 pakety daného typu za minutu.

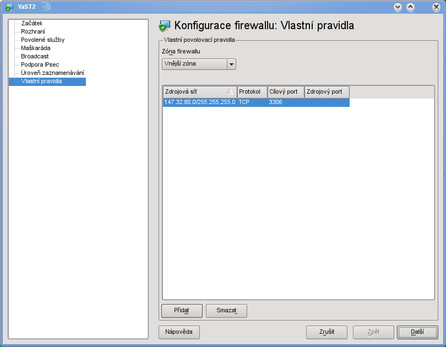

Vlastní pravidla

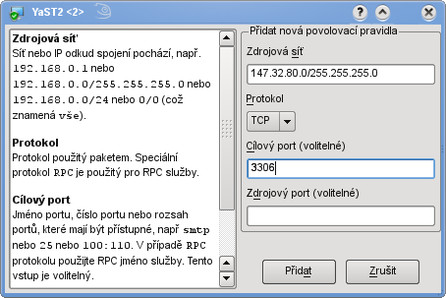

Protože jednoduchými pravidly používanými v sekci Povolené služby nejde dostatečně jemně definovat přístup k jednotlivým službám, existuje v konfiguraci ještě sekce Vlastní pravidla. Ta umožňuje povolit komunikaci přesněji, ne pouze globálně jen podle cílového portu.

Opět se v rozbalovacím seznamu vybírá zóna a pod tím je tabulka pravidel. Lze definovat zdrojovou síť (jednu adresu nebo adresu sítě+masku), protokol (TCP, UDP, RPC) a případně cílový a zdrojový port. Následující obrázek ukazuje vytváření takového pravidla, na předchozím obrázku (celé sekce) je vidět toto pravidlo přidané do seznamu.

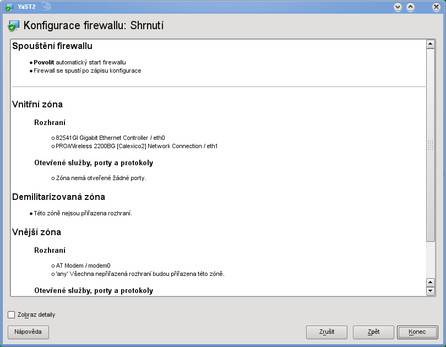

Dokončení procesu nastavování

Po dokončení konfigurace firewallu se stiskne tlačítko Další v pravé dolní části okna. YaST2 zobrazí shrnutí nastavení - zaškrtnutím Zobraz detaily lze zobrazit i podrobnosti, které by jinak zůstaly skryty (např. přesnou definici vlastních pravidel).

Pak už stačí jen stisknout tlačítko Konec, YaST2 uloží veškeré změny a aktivuje firewall s novým nastavením.

Zvuk a televize

Čtveřice dílů o konfiguraci síťování je u konce, nyní by již pro každého mělo být hračkou nastavit si funkční a bezpečnou síťovou komunikaci. V příštím dílu si tedy přečtete už něco z úplně jiné oblasti - z oblasti multimédií, konkrétně zvukových zařízení a televizních karet.