GNU Privacy Assistant

Psaní příkazů pro ovládání GPG nemusí každému vyhovovat. Ostatně, tento seriál vzniká právě proto, aby ukázal, že se lze bez této činnosti obejít a vše si pohodlně „naklikat“ v grafickém prostředí. Proto nyní začíná část seriálu věnovaná právě aplikacím s grafickým rozhraním.

Ale čím začít? Aplikací, která je více či méně integrální součástí nějakého desktopového prostředí? Nebo naopak programem, který je samostatný a je třeba k dispozici ve více operačních systémech? Aby si mohl prakticky každý hned zčerstva vyzkoušet práci s GPG v grafickém prostředí, bude lepší druhá cesta. Jedním z jejích reprezentantů je GNU Privacy Assistant.

Tento program je v zásadě oficiálním grafickým front-endem pro GnuPG. Využívá GUI knihovnu GTK+ a je k dispozici jak pro Linux (a další unixové systémy), tak pro Microsoft Windows. V běžných linuxových distribucích jsou ve standardních repozitářích k dispozici příslušné balíčky (nazvané například gpa), takže by neměla nastat potřeba nějaké kompilace ze zdrojových kódů nebo získávání instalačních balíčků složitými cestami.

Spuštění a používání

Po spuštění (příkazem gpa) se program podívá, jestli jsou k dispozici nějaké soukromé klíče. Pokud ne, nabídne vygenerování (kterého není nutno využít).

Správa klíčů

Vygenerování páru klíčů probíhá prostřednictvím průvodce, kde v každém kroku zadáte jeden údaj (jméno a pak e-mailovou adresu). Průvodce se také zeptá, zda chcete klíč hned zazálohovat. Na závěr se už jen zadá heslo a pak nějakou dobu běží generování (jak už víte, může trvat delší dobu).

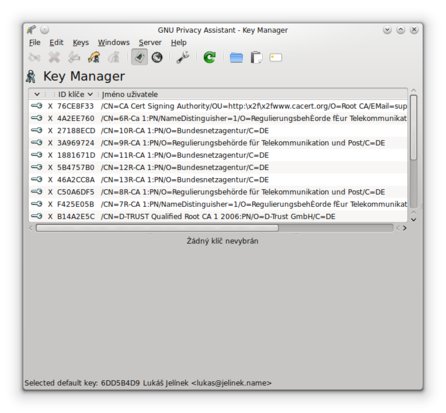

Hlavním oknem aplikace je správce klíčů (Key Manager). Tam můžete hned po instalaci najít celou řadu veřejných klíčů, jak je vidět na obrázku níže. Objeví se tam samozřejmě i všechny vygenerované nebo naimportované klíče.

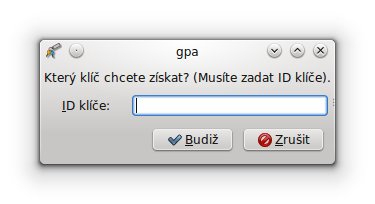

Ve správci klíčů můžete například generovat, importovat a exportovat klíče, podepisovat je či odstraňovat. U soukromých klíčů můžete měnit heslo a dobu platnosti. Lze také získávat klíče ze serveru (hkp://keys.gnupg.net) či je tam odesílat.

Šifrování, podepisování...

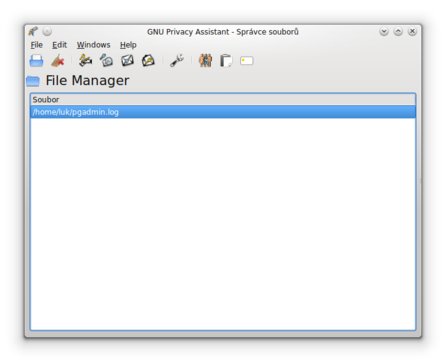

Pro další – obvykle častější – činnosti je potřeba otevřít další okno. To je nazváno Správce souborů a dostaneme se k němu přes nabídkovou položku Windows › File Manager (překlad do češtiny bohužel zatím není úplný, ale třeba bude brzy i toto přeloženo). Každý soubor, s nímž se bude pracovat, je potřeba nejdřív „otevřít“ příslušnou funkcí – soubor se objeví v seznamu.

Vybraný soubor lze pak zašifrovat či dešifrovat, podepsat či zkontrolovat podpis. Trochu nepříjemné je, že aplikace nedokáže předem detekovat, zda se jedná o „obyčejný“ či zašifrovaný/podepsaný soubor. Proto nijak neomezuje použitelnost tlačítek jednotlivých operací a o úspěchu či neúspěchu (například nelze dešifrovat nezašifrovaný soubor) se dozvíme až po pokusu operaci provést.

Při šifrování lze zvolit, že se soubor rovnou i podepíše, lze také soubor zakódovat do znaků ASCII (Base64 – viz starší díly seriálu). V případě podepisování a dešifrování se program zeptá na heslo k soukromému klíči. Stejně jako při práci v příkazové řádce lze při podepisování zvolit, zda se podpis zahrne do jediného souboru s daty nebo bude samostatný (detached).

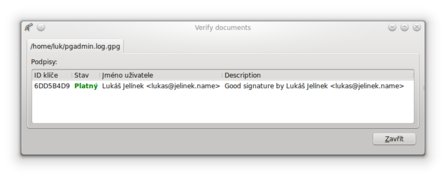

Výsledek ověření podpisu souboru

Výsledek ověření podpisu souboru

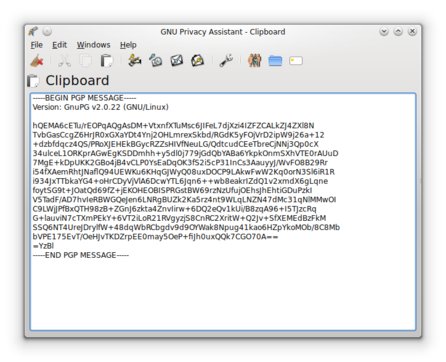

Šifrovat, podepisovat atd. lze také prostřednictvím schránky (Windows › Clipboard). Stačí vepsat nebo vložit text do oblasti v okně a stisknout příslušné tlačítko. Program text zašifruje nebo s ním provede jinou zvolenou operaci, výsledek najdete na témže místě. Výsledný text (zašifrovaný či podepsaný, případně obojí) bude vždy převeden do formy ASCII, což je pro tento účel logické.

Další funkce

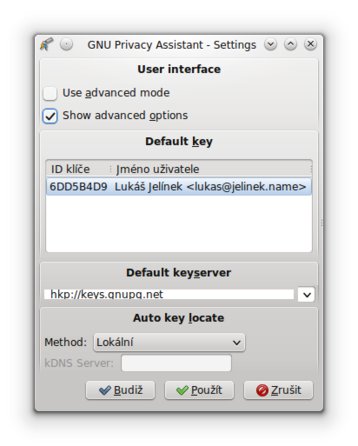

Aplikace má ještě okno pro práci s čipovými kartami (Card Manager). K těmto kartám se dostaneme v pozdější fázi seriálu. Dále lze měnit nastavení, a to jak na úrovni aplikace (výběr výchozího klíče a výchozího keyserveru, postup při hledání klíčů, přepnutí do pokročilého režimu zobrazujícího více informací o klíčích), tak i back-endu (tam toho lze nastavit velmi mnoho – ale je potřeba vždy vědět, co člověk dělá).

Aplikace přímo v desktopovém prostředí

Program GNU Privacy Assistant by měl zcela vyhovět pro většinu běžných činností, které se s GPG provádějí. Výhodou je, že ho lze provozovat prakticky všude, bez ohledu na desktopové prostředí. Ovšem někdo může naopak chtít aplikaci co nejtěsněji do takového prostředí integrovanou. Příště se podíváme na první z nich – bude to KGpg pro prostředí KDE.